دانلود پایان نامه مهندسی کامپیوتر امنیت در وب

فرمت : word

تعداد صفحات : ۲۵۰

مقدمه

امنیت در دنیای واقعی ما امری اجتناب ناپذیر است و همگیمان به نوعی سعی داریم تا امنیت را در محیط پیرامونمان ایجاد کنیم.

همانطور که شما برای ساختمان خود چندین کلید تعبیه می کنید، از ابزارهای امنیتی برای کنترل ورود و خروج استفاده می کنید.

حتی در سطح ابتدایی از حدود افراد ناشناس به حیطه ی منزل خود جلوگیری میکنید، نشان می دهد که شما به امنیت محیط زندگی خود اهمیت می دهید.

در دنیای واقعی تضمین امنیت امری مهم، مشکل و سخت می باشد. همچنین هزینه ی بالای این ضمانت نیز قابل توجه است.

برای مثال بسیاری از پروژه ها با هزینه ای معلوم ساخته می شود ولی برای اخذ مدرک و جهانی شدن باید هزینه ای معادل چند ده برابر هزینه ی ساخت پروژه خرج شود تا صحت و امنیت سیستم مورد تأیید قرار گیرد.

در دنیای پیچیده ی مجازی اینترنت امنیت نمودی دیگر دارد، این تفاوت می تواند بیان کننده ی پیچیدگی خاص این سطح از امنیت دارد.

حل المسائل کتاب تحلیل سازه ها کاسیمالی ویرایش ششم Aslam Kassimali

حل المسائل کتاب تحلیل سازه ها کاسیمالی ویرایش ششم Aslam Kassimali Solution Manual for Engineering Design 4th Edition Clive Dym and Patrick Little

Solution Manual for Engineering Design 4th Edition Clive Dym and Patrick Little Solution Manual for Modern Operating Systems 4th Edition Andrew Tanenbaum

Solution Manual for Modern Operating Systems 4th Edition Andrew Tanenbaum Solution Manual for Financial Accounting 8th Edition Robert Libby Patricia Libby

Solution Manual for Financial Accounting 8th Edition Robert Libby Patricia Libby حل المسائل کتاب مکانیک کوانتومی برای دانشمندان و مهندسان دیوید میلر David Miller

حل المسائل کتاب مکانیک کوانتومی برای دانشمندان و مهندسان دیوید میلر David Miller Solution Manual for Probability and Statistical Methods in Engineering Design Achintya Haldar

Solution Manual for Probability and Statistical Methods in Engineering Design Achintya Haldar Solution Manual for Plasticity for Structural Engineers Wai Fah Chen Da Jian Han

Solution Manual for Plasticity for Structural Engineers Wai Fah Chen Da Jian Han حل المسائل کتاب مهندسی صنایع و فناوری سروپ کالپاکچیان و استیون اشمید ویرایش هشتم SI

حل المسائل کتاب مهندسی صنایع و فناوری سروپ کالپاکچیان و استیون اشمید ویرایش هشتم SI حل المسائل کتاب انتقال جرم و حرارت یونس سنجل ویرایش پنجم Yunus Cengel

حل المسائل کتاب انتقال جرم و حرارت یونس سنجل ویرایش پنجم Yunus Cengel حل المسائل کتاب انتقال جرم و حرارت یونس سنجل ویرایش ششم Yunus Cengel

حل المسائل کتاب انتقال جرم و حرارت یونس سنجل ویرایش ششم Yunus Cengel حل المسائل کتاب دینامیک سازه ها مارتین ویلیامز ویرایش اول Martin Williams

حل المسائل کتاب دینامیک سازه ها مارتین ویلیامز ویرایش اول Martin Williams حل المسائل کتاب فیزیک هالیدی ویرایش دوازدهم David Halliday Physics

حل المسائل کتاب فیزیک هالیدی ویرایش دوازدهم David Halliday Physics کتاب شیمی آلی سولومونز ویرایش سیزدهم Organic Chemistry Graham Solomons

کتاب شیمی آلی سولومونز ویرایش سیزدهم Organic Chemistry Graham Solomons دانلود حل المسائل اصول اپتیک فیزیکی چارلز بنت Physical Optics Charles Bennett

دانلود حل المسائل اصول اپتیک فیزیکی چارلز بنت Physical Optics Charles Bennett حل المسائل کتاب تقارن، تقارن شکسته و توپولوژی در فیزیک مدرن مایک گایدری و یانگ سان Mike Guidry

حل المسائل کتاب تقارن، تقارن شکسته و توپولوژی در فیزیک مدرن مایک گایدری و یانگ سان Mike Guidry حل المسائل کتاب نظریه حسابداری مالی ویلیام اسکات ویرایش هشتم William Scott

حل المسائل کتاب نظریه حسابداری مالی ویلیام اسکات ویرایش هشتم William Scott حل المسائل کتاب شیمی آلی دیوید کلین ویرایش چهارم Organic Chemistry David Klein

حل المسائل کتاب شیمی آلی دیوید کلین ویرایش چهارم Organic Chemistry David Klein حل المسائل کتاب آمار مقدماتی ماریو تریولا ویرایش چهاردهم Mario Triola

حل المسائل کتاب آمار مقدماتی ماریو تریولا ویرایش چهاردهم Mario Triola حل المسائل فیزیک مدرن استفن تورنتون و آندره رکس ویرایش پنجم Stephen Thornton

حل المسائل فیزیک مدرن استفن تورنتون و آندره رکس ویرایش پنجم Stephen Thornton حل المسائل فیزیک مدرن استفن تورنتون و آندره رکس ویرایش چهارم Stephen Thornton

حل المسائل فیزیک مدرن استفن تورنتون و آندره رکس ویرایش چهارم Stephen Thornton حل المسائل کتاب ترمودینامیک یونس سنجل ویرایش دهم Yunus Cengel

حل المسائل کتاب ترمودینامیک یونس سنجل ویرایش دهم Yunus Cengel حل المسائل ترمودینامیک در علم مواد روبرت دهوف Thermodynamics Robert DeHoff

حل المسائل ترمودینامیک در علم مواد روبرت دهوف Thermodynamics Robert DeHoff حل المسائل حساب دیفرانسیل انتگرال ویلیام بریگز و لیل کاچران ویرایش سوم William Briggs

حل المسائل حساب دیفرانسیل انتگرال ویلیام بریگز و لیل کاچران ویرایش سوم William Briggs حل المسائل کتاب آمار ماریو تریولا ویرایش سیزدهم Elementary Statistics Mario Triola

حل المسائل کتاب آمار ماریو تریولا ویرایش سیزدهم Elementary Statistics Mario Triola حل المسائل کتاب شیمی تجزیه داگلاس اسکوگ و دونالد وست ویرایش نهم Douglas Skoog

حل المسائل کتاب شیمی تجزیه داگلاس اسکوگ و دونالد وست ویرایش نهم Douglas Skoog حل المسائل کتاب شیمی تجزیه داگلاس اسکوگ و دونالد وست ویرایش دهم Douglas Skoog

حل المسائل کتاب شیمی تجزیه داگلاس اسکوگ و دونالد وست ویرایش دهم Douglas Skoog حل المسائل کنترل کیفیت آماری مونتگومری ویرایش هشتم Douglas Montgomery

حل المسائل کنترل کیفیت آماری مونتگومری ویرایش هشتم Douglas Montgomery حل المسائل کتاب اصول مهندسی ژئوتکنیک براجا داس ویرایش نهم Braja Das

حل المسائل کتاب اصول مهندسی ژئوتکنیک براجا داس ویرایش نهم Braja Das حل المسائل کتاب LMI در سیستم های کنترل گوانگ رن دوانگ Guang Ren Duan

حل المسائل کتاب LMI در سیستم های کنترل گوانگ رن دوانگ Guang Ren Duan حل المسائل کتاب مبانی انتقال تکانه و گرما و جرم جیمز ولتی ویرایش هفتم James Welty

حل المسائل کتاب مبانی انتقال تکانه و گرما و جرم جیمز ولتی ویرایش هفتم James Welty حل المسائل کتاب پردازش سیگنال دیجیتال با متلب وینای اینگل و جان پراکیس ویرایش چهارم Vinay Ingle

حل المسائل کتاب پردازش سیگنال دیجیتال با متلب وینای اینگل و جان پراکیس ویرایش چهارم Vinay Ingle حل المسائل کتاب پردازش سیگنال دیجیتال جان پروکیس و دیمیتریس مانولاکیس ویرایش پنجم John Proakis

حل المسائل کتاب پردازش سیگنال دیجیتال جان پروکیس و دیمیتریس مانولاکیس ویرایش پنجم John Proakis حل المسائل کتاب استاتیک مایکل پلشا و گری ویرایش اول Michael Plesha

حل المسائل کتاب استاتیک مایکل پلشا و گری ویرایش اول Michael Plesha حل المسائل کتاب ارتباطات الکترونیکی مدرن جفری بیزلی ویرایش نهم Jeffrey Beasley

حل المسائل کتاب ارتباطات الکترونیکی مدرن جفری بیزلی ویرایش نهم Jeffrey Beasley حل المسائل کتاب دینامیک گری Dynamics Gary

حل المسائل کتاب دینامیک گری Dynamics Gary حل المسائل کتاب ترمودینامیک مهندسی شیمی ریچارد الیوت و کارل لیرا ویرایش دوم Richard Elliott

حل المسائل کتاب ترمودینامیک مهندسی شیمی ریچارد الیوت و کارل لیرا ویرایش دوم Richard Elliott حل المسائل کتاب انتقال حرارت و مکانیک سیالات جی چین هان و لزلی رایت ویرایش اول Je Chin Han

حل المسائل کتاب انتقال حرارت و مکانیک سیالات جی چین هان و لزلی رایت ویرایش اول Je Chin Han حل المسائل کتاب رباتیک سعید نیکو ویرایش سوم Robotics Saeed Niku

حل المسائل کتاب رباتیک سعید نیکو ویرایش سوم Robotics Saeed Niku حل المسائل کتاب ارتباطات ماهواره ای تیموتی پرت و چارلز بوستیان ویرایش دوم Timothy Pratt

حل المسائل کتاب ارتباطات ماهواره ای تیموتی پرت و چارلز بوستیان ویرایش دوم Timothy Pratt حل المسائل کتاب رباتیک سعید بنجامین نیکو ویرایش دوم Robotics Saeed Niku

حل المسائل کتاب رباتیک سعید بنجامین نیکو ویرایش دوم Robotics Saeed Niku دانلود جزوه دستورهای شناسایی سیستم در نرم افزار متلب

دانلود جزوه دستورهای شناسایی سیستم در نرم افزار متلب دانلود حل المسائل ریاضی عمومی ایساک مارون جلد دوم

دانلود حل المسائل ریاضی عمومی ایساک مارون جلد دوم ترانسفورماتور تک فاز و آزمایشات مربوط به آن

ترانسفورماتور تک فاز و آزمایشات مربوط به آن دانلود حل تمرین تئوری آنتن ها بالانیس ویرایش سوم

دانلود حل تمرین تئوری آنتن ها بالانیس ویرایش سوم دانلود مجموعه چک لیست های ایمنی در کارگاه ها

دانلود مجموعه چک لیست های ایمنی در کارگاه ها دانلود پایان نامه قابلیت اطمینان ریکلوزر و بررسی مسائل فنی و اقتصادی آن

دانلود پایان نامه قابلیت اطمینان ریکلوزر و بررسی مسائل فنی و اقتصادی آن پروژه های زبان برنامه نویسی پاسکال

پروژه های زبان برنامه نویسی پاسکال دانلود حل تمرین کتاب معماری پترسون ویرایش 4

دانلود حل تمرین کتاب معماری پترسون ویرایش 4 دانلود پایان نامه سیستم mppt مجموعه ای از سلول خورشیدی به روش PSO

دانلود پایان نامه سیستم mppt مجموعه ای از سلول خورشیدی به روش PSO دانلود پایان نامه بررسی روش بیزین برای تشخیص الگوی تصویری در تصاویر متحرک

دانلود پایان نامه بررسی روش بیزین برای تشخیص الگوی تصویری در تصاویر متحرک دانلود جزوه الکترونیک قدرت ۲

دانلود جزوه الکترونیک قدرت ۲ دانلود حل المسائل فیزیک آماری میدان مهران کاردار

دانلود حل المسائل فیزیک آماری میدان مهران کاردار دانلود حل تمرین هیدرولوژی کاربردی امین علیزاده

دانلود حل تمرین هیدرولوژی کاربردی امین علیزاده دانلود پایان نامه طراحی و ساختار و راه اندازی خطوط انتقال قدرت GIL

دانلود پایان نامه طراحی و ساختار و راه اندازی خطوط انتقال قدرت GIL دانلود نرم افزار Resistor Color Code Calculator 2.4 + آموزش نصب

دانلود نرم افزار Resistor Color Code Calculator 2.4 + آموزش نصب دانلود نمونه سوالات آزمون استخدامی آموزش و پرورش

دانلود نمونه سوالات آزمون استخدامی آموزش و پرورش دانلود حل المسائل انتقال جرم تریبال Treybal

دانلود حل المسائل انتقال جرم تریبال Treybal دانلود گزارش کارآموزی پست 20 کیلو ولت

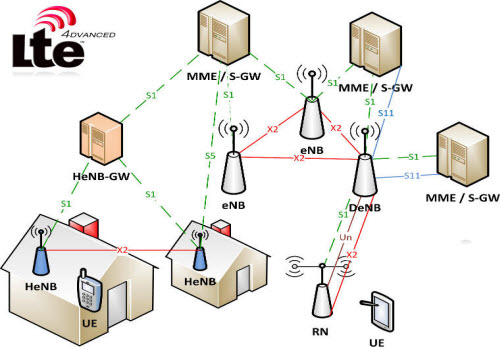

دانلود گزارش کارآموزی پست 20 کیلو ولت دانلود پایان نامه شبکه های LTE

دانلود پایان نامه شبکه های LTE  دانلود حل المسائل کتاب ماشین های الکتریکی کراوس

دانلود حل المسائل کتاب ماشین های الکتریکی کراوس دانلود پروژه پست های فشارقوی

دانلود پروژه پست های فشارقوی دانلود پایان نامه ارتباط مستقیم امن کوانتومی با هدف بهبود عملکرد

دانلود پایان نامه ارتباط مستقیم امن کوانتومی با هدف بهبود عملکرد دانلود گزارش کار آموزی پیمانکاری توزیع برق

دانلود گزارش کار آموزی پیمانکاری توزیع برق دانلود پروژه مدلسازی و شبیه سازی توربین بادی مجهز به DFIG و STATCOM

دانلود پروژه مدلسازی و شبیه سازی توربین بادی مجهز به DFIG و STATCOM دانلود نمونه سوالات استخدامی کارشناس امور اداری تامین اجتماعی

دانلود نمونه سوالات استخدامی کارشناس امور اداری تامین اجتماعی دانلود پروژه ساخت کنتور آب هوشمند با avr

دانلود پروژه ساخت کنتور آب هوشمند با avr دانلود جزوه ساختمان گسسته کارشناسی ارشد

دانلود جزوه ساختمان گسسته کارشناسی ارشد دانلود گزارش کارآموزی برق در کارخانه سیمان

دانلود گزارش کارآموزی برق در کارخانه سیمان دانلود حل تمرین شیمی آلی ولهارد ویرایش ششم

دانلود حل تمرین شیمی آلی ولهارد ویرایش ششم دانلود پروژه کاربردهای مختلف انرژی خورشیدی

دانلود پروژه کاربردهای مختلف انرژی خورشیدی دانلود حل تمرین کتاب اقتصاد سنجی بالتاجی ویرایش دوم

دانلود حل تمرین کتاب اقتصاد سنجی بالتاجی ویرایش دوم دانلود حل المسائل کتاب اقتصاد مهندسی ویلیام سولیوان ویرایش پانزدهم

دانلود حل المسائل کتاب اقتصاد مهندسی ویلیام سولیوان ویرایش پانزدهم دانلود قالب پاورپوینت طرح مهندسی شیمی

دانلود قالب پاورپوینت طرح مهندسی شیمی دانلود حل المسائل الکتروشیمی بارد

دانلود حل المسائل الکتروشیمی بارد دانلود پایان نامه بازیابی تصاویر بر اساس محتوا

دانلود پایان نامه بازیابی تصاویر بر اساس محتوا دانلود حل تمرین حساب دیفرانسیل و انتگرال آدامز

دانلود حل تمرین حساب دیفرانسیل و انتگرال آدامز دانلود پاورپوینت استفاده از تکنیک OFDM در سیستم رادیو هوشمند

دانلود پاورپوینت استفاده از تکنیک OFDM در سیستم رادیو هوشمند دانلود پروژه تست های غیر مخرب (NDT) در تجهیزات سیستم های قدرت

دانلود پروژه تست های غیر مخرب (NDT) در تجهیزات سیستم های قدرت دانلود قالب پاورپوینت نگارگری

دانلود قالب پاورپوینت نگارگری