دانلود پروژه بررسی امنیت فایروال و راهکارها

قالب بندی : PDF-Word

تعداد صفحات : ۱۰۰

شرح مختصر : امروزه روشهای بسیاری برای مقابله با ویروسها و بدافزاری جاسوسی وجود دارد. استفاده از فایروالها یکی از کاربردیترین روشهای مقابله با حملات سایبری است. ممکن است در مورد فایروال برای شبکه خانگی خود نیز چیزهایی شنیده باشید. این طور به نظر می رسد که یک شبکه خانگی کوچک با مسایل امنیتی مشابهی با شبکه های شرکت های بزرگ درگیر است.

دیوارههای آتش، مانند خندقهای دور قلعههای دوران قرون وسطی عمل میکنند. دیواره آتش اغلب در نقطهای که شبکه داخلی به شبکه خارجی متصل است قرار داده میشود . تمام ترافیکی که از سمت شبکه خارجی به شبکه داخلی وارد میشود و یا از شبکه داخلی به سمت شبکه خارجی، خارج میشود از دیواره آتش عبور میکند، به همین علت دیواره آتش فرصت و موقعیت مناسبی را داراست که تشخیص دهد آیا ترافیک عبوری مورد پذیرش هست یا خیر.

اینکه چه ترافیکی مورد پذیرش هست به “سیاست امنیتی (Security Policy) شبکه باز میگردد. سیاستهای امنیتی تعیین میکنند که چه نوع ترافیکهایی مجوز ورود و یا خروج را دارا هستند. انواع پیچیده تر دیواره های آتش به صورت ترکیبی از چندین سیستم و راه حلهای Multi-computer و Multi-router پیاده سازی میشوند. شبکه های مختلف بسته به نیازهای امنیتی مختلف و هزینه ای که برای تأمین امنیت در نظر گرفته اند از دیوارههای آتش مختلف و روشهای پیاده سازی مختلف آنها استفاده میکنند.

فهرست :

فهرست مطالب

مقدمه فصل یک

تاریخچه

مبانی طراحی فایروال

تعریف فایروال

مشخصههای مهم یک فایروال

بازدید حجم بالایی از بستههای اطلاعات

سادگی پیکربندی

امنیت و افزونگی فایروال

امنیت سیستم عامل فایروال

دسترسی امن به فایروال جهت مقاصد مدیریتی

نتیجه گیری این فصل

فصل دوم

مقدمه فصل دوم

انواع دیوارههای آتش از لحاظ عملکرد

فایروالها را از لحاظ عملکرد

فیلترهای Nosstateful packet

فیلترهایٍStateful Packet

دیوارههای آتش شخصی

انواع فایروالها

مسیر کاربردی

امنیت فایروال

فیلتر کردن بسته

سیستمهای ترکیبی

Packet Filtering Firewall

Stateful Packet Inspection

Circuit Level Gateway

Aplication Level Gateway

(Staeful Multi Level Inspection ) SMLI

چه نوع فایروال هایی وجود دارد ؟

فایروال ها سخت افزاری

فایروال های نرم افزاری

فایروال NAT ساده

تفاوت فایروال سخت افزاری و نرم افزاری

مسیریابهای بیسیم

مزایا

معایب

ضرورت توجه به امکانات سایر فایروال های نرم افزاری

نتیجه این فصل

فصل سوم

مقدمه فصل سوم

توپولوژی فایروال

موقیت قرار گیری فایروال از لحاظ فیزیکی

در نظر گرفتن نواحی امنیتی مختلف با قابلیت دسترسی های متفاوت

حفاظت لایه ای

چند نوع توپولوژی

درون فایروال ( بین فایروال و شبکه )

میان دو فایروال

لایه اول دیوار آتش

آدرس مبدا

شماره شناسایی یک دیتاگرام قطعه قطعه شده

لایه دوم دیوار آتش

لایه سوم دیوار آتش

فیلترهای Stateful و هوشمند

دیوار آتش مبتنی بر پراکسی (Proxy Based Firewall)

ضرورت استفاده از فایروال

نشانی IP

نام حوزه (Domain name)

فایروال در برابر چه خطراتی از ما محافظت می کنند؟

ویروس ها

اشکالات برنامه ها و سیستم عامل ها

ماکرو ها

بمب های ایمیل

بررسی نحوه عملکرد فایروال Firewallیا دیواره آتش

تبدیل آدرس

نقطه پایانی VPN

VPN

مزایا

معایب

شیوه کاری یک فایروال به این صورت است

باستیون هاست

روتور

لیست کنترل دسترسی

منطقه بیطرف

پراکسی

مزایای استفاده از پراکسی

ذخیرهسازی

دیوار آتش

فیلتر کردن

تصدیق هویت

تغییر هویت

ثبت کردن

مزایای پراکسی سرور

برخی از انواع پراکسی

نواحی خطر

ناحیه امنیتی با Zone

توپولوژی های قرارگیری فایروال در شبکه

طراحیSingleFirewall

طراحی Dual Firewall

یک سیستم تشخیص نفوذ

ابزارهای لازم برای تست نفوذ و ارزیابی فایروال

مزایا

فایروال و هکرها

فایروال بر روی چه برنامه هائی تاثیر می گذارد ؟

طراحی فایروال محیطی

طراحی فایروال برای Data Center و محافظت از یک Data Center

تعاریف

طراحی جزیی محیطی

دفاع در عمق

امنیت فایروال داخلی

فایروالهای خارجی

دستاوردها

ضرورت توجه به امکانات سایر فایروال های نرم افزاری

حفاظت با سه حالت فایروال

حفاظت Keylogger

حفاظت DNSSpoofing

کنترل Autostart

حالت بانکداری آنلاین

پوشش محافظ برنامه

تشخیص فعالیت ویروسی

آنتی ویروس

AntiSpam

فیلترینگ

پیکربندی فایروال و انواع DMZ در حفاظت از شبکه

نتیجه فصل سوم

فصل چهارم

مقدمه فصل چهارم

مزایا و معایب استفاده از فایروال

معایب

Access Restrictions

BackDoor Challenges The Modem Threat

مزایای فایروال

مزایای فایروال های سخت افزاری

معایب

فایروال نرم افزاری – برنامه ویندوز فایروال

مزایا

معایب

برتری فایروال سخت افزاری به فایروال نرم افزاری

برتری فایروال نرم افزاری به فایروال سخت افزاری

مزایا

معایب

مزایا

معایب

تواناییهای دیوارههای آتش

ناتوانیهای دیوارههای آتش

دفاع لایه ای

راهکارهای هدفمند کردن وبهبودی فایروال

استفاده از دیوارهای آتش (فایروال) مبتنی بر میزبان(

چند راهکار طبقه بندی شده برای بهبود فایروال

پیکر بندی مناسب وبهینه فایروال

نحوه ی انتخاب یک فایروال مناسب

نصب dmz

استفاده از proxy server

استفاده از آنتی ویروس وآنتی اسپم ها در کنار بسته فایروال

مقابله با روت کیت

اسکن ترافیک داخل وخارج رایانه

استفاده از تکنیک هایی برای مخفی ماندن

استفاده از فایروال های چند لایه

اتخاذ روشهایی برای عملکرد سریع

متوقف کردن

استفاده از فایروالهای تودرتو

استفاده از سیستم تشخیص نفوذبه همراه فایروال

افزودن لایه های مختلف به آنتی ویروس

استفاده ازسیستم عامل های جداگانه

بکارگیری هانی پات

رمزنگاری

نتیجه گیری

فصل پنجم

مقدمه فصل پنجم

HONEY POT

نحوه کار HONEY POT

مزیت های یک هانی پات

معایب هانی پات

UTM

تاریخچهای پیرامون UTM

مزایایUTM

وظایف امنیتی

سرویسهای امنیتی تشکیل دهنده UTM

UTM و Firewallتفاوت

آنتی فیلتر چیست ؟

نتیجه فصل پنجم

فصل ششم

مقدمه فصل ششم

نتیجه گیری کل

حل المسائل کتاب تحلیل سازه ها کاسیمالی ویرایش ششم Aslam Kassimali

حل المسائل کتاب تحلیل سازه ها کاسیمالی ویرایش ششم Aslam Kassimali  Solution Manual for Engineering Design 4th Edition Clive Dym and Patrick Little

Solution Manual for Engineering Design 4th Edition Clive Dym and Patrick Little  Solution Manual for Modern Operating Systems 4th Edition Andrew Tanenbaum

Solution Manual for Modern Operating Systems 4th Edition Andrew Tanenbaum  Solution Manual for Plasticity for Structural Engineers Wai Fah Chen Da Jian Han

Solution Manual for Plasticity for Structural Engineers Wai Fah Chen Da Jian Han  حل المسائل کتاب مهندسی صنایع و فناوری سروپ کالپاکچیان و استیون اشمید ویرایش هشتم SI

حل المسائل کتاب مهندسی صنایع و فناوری سروپ کالپاکچیان و استیون اشمید ویرایش هشتم SI  حل المسائل کتاب دینامیک سازه ها مارتین ویلیامز ویرایش اول Martin Williams

حل المسائل کتاب دینامیک سازه ها مارتین ویلیامز ویرایش اول Martin Williams  حل المسائل کتاب اصول مهندسی ژئوتکنیک براجا داس ویرایش نهم Braja Das

حل المسائل کتاب اصول مهندسی ژئوتکنیک براجا داس ویرایش نهم Braja Das  حل المسائل کتاب LMI در سیستم های کنترل گوانگ رن دوانگ Guang Ren Duan

حل المسائل کتاب LMI در سیستم های کنترل گوانگ رن دوانگ Guang Ren Duan  حل المسائل کتاب مبانی انتقال تکانه و گرما و جرم جیمز ولتی ویرایش هفتم James Welty

حل المسائل کتاب مبانی انتقال تکانه و گرما و جرم جیمز ولتی ویرایش هفتم James Welty  حل المسائل کتاب پردازش سیگنال دیجیتال با متلب وینای اینگل و جان پراکیس ویرایش چهارم Vinay Ingle

حل المسائل کتاب پردازش سیگنال دیجیتال با متلب وینای اینگل و جان پراکیس ویرایش چهارم Vinay Ingle  حل المسائل کتاب پردازش سیگنال دیجیتال جان پروکیس و دیمیتریس مانولاکیس ویرایش پنجم John Proakis

حل المسائل کتاب پردازش سیگنال دیجیتال جان پروکیس و دیمیتریس مانولاکیس ویرایش پنجم John Proakis  حل المسائل کتاب انتقال حرارت و مکانیک سیالات جی چین هان و لزلی رایت ویرایش اول Je Chin Han

حل المسائل کتاب انتقال حرارت و مکانیک سیالات جی چین هان و لزلی رایت ویرایش اول Je Chin Han  حل المسائل کتاب رباتیک سعید نیکو ویرایش سوم Robotics Saeed Niku

حل المسائل کتاب رباتیک سعید نیکو ویرایش سوم Robotics Saeed Niku  حل المسائل کتاب ارتباطات ماهواره ای تیموتی پرت و چارلز بوستیان ویرایش دوم Timothy Pratt

حل المسائل کتاب ارتباطات ماهواره ای تیموتی پرت و چارلز بوستیان ویرایش دوم Timothy Pratt  حل المسائل کتاب رباتیک سعید بنجامین نیکو ویرایش دوم Robotics Saeed Niku

حل المسائل کتاب رباتیک سعید بنجامین نیکو ویرایش دوم Robotics Saeed Niku  حل المسائل کتاب احتراق استفان ترنز ویرایش سوم Stephen Turns

حل المسائل کتاب احتراق استفان ترنز ویرایش سوم Stephen Turns  حل المسائل کتاب ترمودینامیک استفان ترنز ویرایش دوم Stephen Turns

حل المسائل کتاب ترمودینامیک استفان ترنز ویرایش دوم Stephen Turns  حل المسائل آنالیز و طراحی سامانه رادار با استفاده از متلب باسم ماحافزا Bassem Mahafza

حل المسائل آنالیز و طراحی سامانه رادار با استفاده از متلب باسم ماحافزا Bassem Mahafza  حل المسائل کتاب واحدهای عملیاتی و فرآیندی در مهندسی محیط زیست تام رینولدز Tom Reynolds

حل المسائل کتاب واحدهای عملیاتی و فرآیندی در مهندسی محیط زیست تام رینولدز Tom Reynolds  حل المسائل کتاب اصول و روش های انرژی در مکانیک کاربردی ردی Reddy

حل المسائل کتاب اصول و روش های انرژی در مکانیک کاربردی ردی Reddy  Solution Manual for Financial Accounting 8th Edition Robert Libby Patricia Libby

Solution Manual for Financial Accounting 8th Edition Robert Libby Patricia Libby حل المسائل کتاب مکانیک کوانتومی برای دانشمندان و مهندسان دیوید میلر David Miller

حل المسائل کتاب مکانیک کوانتومی برای دانشمندان و مهندسان دیوید میلر David Miller Solution Manual for Probability and Statistical Methods in Engineering Design Achintya Haldar

Solution Manual for Probability and Statistical Methods in Engineering Design Achintya Haldar حل المسائل کتاب انتقال جرم و حرارت یونس سنجل ویرایش پنجم Yunus Cengel

حل المسائل کتاب انتقال جرم و حرارت یونس سنجل ویرایش پنجم Yunus Cengel حل المسائل کتاب انتقال جرم و حرارت یونس سنجل ویرایش ششم Yunus Cengel

حل المسائل کتاب انتقال جرم و حرارت یونس سنجل ویرایش ششم Yunus Cengel حل المسائل کتاب فیزیک هالیدی ویرایش دوازدهم David Halliday Physics

حل المسائل کتاب فیزیک هالیدی ویرایش دوازدهم David Halliday Physics کتاب شیمی آلی سولومونز ویرایش سیزدهم Organic Chemistry Graham Solomons

کتاب شیمی آلی سولومونز ویرایش سیزدهم Organic Chemistry Graham Solomons دانلود حل المسائل اصول اپتیک فیزیکی چارلز بنت Physical Optics Charles Bennett

دانلود حل المسائل اصول اپتیک فیزیکی چارلز بنت Physical Optics Charles Bennett حل المسائل کتاب تقارن، تقارن شکسته و توپولوژی در فیزیک مدرن مایک گایدری و یانگ سان Mike Guidry

حل المسائل کتاب تقارن، تقارن شکسته و توپولوژی در فیزیک مدرن مایک گایدری و یانگ سان Mike Guidry حل المسائل کتاب نظریه حسابداری مالی ویلیام اسکات ویرایش هشتم William Scott

حل المسائل کتاب نظریه حسابداری مالی ویلیام اسکات ویرایش هشتم William Scott حل المسائل کتاب شیمی آلی دیوید کلین ویرایش چهارم Organic Chemistry David Klein

حل المسائل کتاب شیمی آلی دیوید کلین ویرایش چهارم Organic Chemistry David Klein حل المسائل کتاب آمار مقدماتی ماریو تریولا ویرایش چهاردهم Mario Triola

حل المسائل کتاب آمار مقدماتی ماریو تریولا ویرایش چهاردهم Mario Triola حل المسائل فیزیک مدرن استفن تورنتون و آندره رکس ویرایش پنجم Stephen Thornton

حل المسائل فیزیک مدرن استفن تورنتون و آندره رکس ویرایش پنجم Stephen Thornton حل المسائل فیزیک مدرن استفن تورنتون و آندره رکس ویرایش چهارم Stephen Thornton

حل المسائل فیزیک مدرن استفن تورنتون و آندره رکس ویرایش چهارم Stephen Thornton حل المسائل کتاب ترمودینامیک یونس سنجل ویرایش دهم Yunus Cengel

حل المسائل کتاب ترمودینامیک یونس سنجل ویرایش دهم Yunus Cengel حل المسائل ترمودینامیک در علم مواد روبرت دهوف Thermodynamics Robert DeHoff

حل المسائل ترمودینامیک در علم مواد روبرت دهوف Thermodynamics Robert DeHoff حل المسائل حساب دیفرانسیل انتگرال ویلیام بریگز و لیل کاچران ویرایش سوم William Briggs

حل المسائل حساب دیفرانسیل انتگرال ویلیام بریگز و لیل کاچران ویرایش سوم William Briggs حل المسائل کتاب آمار ماریو تریولا ویرایش سیزدهم Elementary Statistics Mario Triola

حل المسائل کتاب آمار ماریو تریولا ویرایش سیزدهم Elementary Statistics Mario Triola حل المسائل کتاب شیمی تجزیه داگلاس اسکوگ و دونالد وست ویرایش نهم Douglas Skoog

حل المسائل کتاب شیمی تجزیه داگلاس اسکوگ و دونالد وست ویرایش نهم Douglas Skoog حل المسائل کتاب شیمی تجزیه داگلاس اسکوگ و دونالد وست ویرایش دهم Douglas Skoog

حل المسائل کتاب شیمی تجزیه داگلاس اسکوگ و دونالد وست ویرایش دهم Douglas Skoog حل المسائل کنترل کیفیت آماری مونتگومری ویرایش هشتم Douglas Montgomery

حل المسائل کنترل کیفیت آماری مونتگومری ویرایش هشتم Douglas Montgomery حل المسائل کتاب استاتیک مایکل پلشا و گری ویرایش اول Michael Plesha

حل المسائل کتاب استاتیک مایکل پلشا و گری ویرایش اول Michael Plesha حل المسائل کتاب ارتباطات الکترونیکی مدرن جفری بیزلی ویرایش نهم Jeffrey Beasley

حل المسائل کتاب ارتباطات الکترونیکی مدرن جفری بیزلی ویرایش نهم Jeffrey Beasley حل المسائل کتاب دینامیک گری Dynamics Gary

حل المسائل کتاب دینامیک گری Dynamics Gary حل المسائل کتاب ترمودینامیک مهندسی شیمی ریچارد الیوت و کارل لیرا ویرایش دوم Richard Elliott

حل المسائل کتاب ترمودینامیک مهندسی شیمی ریچارد الیوت و کارل لیرا ویرایش دوم Richard Elliott دانلود جزوه دستورهای شناسایی سیستم در نرم افزار متلب

دانلود جزوه دستورهای شناسایی سیستم در نرم افزار متلب دانلود حل المسائل ریاضی عمومی ایساک مارون جلد دوم

دانلود حل المسائل ریاضی عمومی ایساک مارون جلد دوم ترانسفورماتور تک فاز و آزمایشات مربوط به آن

ترانسفورماتور تک فاز و آزمایشات مربوط به آن دانلود حل تمرین تئوری آنتن ها بالانیس ویرایش سوم

دانلود حل تمرین تئوری آنتن ها بالانیس ویرایش سوم دانلود مجموعه چک لیست های ایمنی در کارگاه ها

دانلود مجموعه چک لیست های ایمنی در کارگاه ها دانلود پایان نامه قابلیت اطمینان ریکلوزر و بررسی مسائل فنی و اقتصادی آن

دانلود پایان نامه قابلیت اطمینان ریکلوزر و بررسی مسائل فنی و اقتصادی آن پروژه های زبان برنامه نویسی پاسکال

پروژه های زبان برنامه نویسی پاسکال دانلود حل تمرین کتاب معماری پترسون ویرایش 4

دانلود حل تمرین کتاب معماری پترسون ویرایش 4 دانلود پایان نامه سیستم mppt مجموعه ای از سلول خورشیدی به روش PSO

دانلود پایان نامه سیستم mppt مجموعه ای از سلول خورشیدی به روش PSO دانلود جزوه الکترونیک قدرت ۲

دانلود جزوه الکترونیک قدرت ۲ دانلود پایان نامه بررسی روش بیزین برای تشخیص الگوی تصویری در تصاویر متحرک

دانلود پایان نامه بررسی روش بیزین برای تشخیص الگوی تصویری در تصاویر متحرک دانلود حل المسائل فیزیک آماری میدان مهران کاردار

دانلود حل المسائل فیزیک آماری میدان مهران کاردار دانلود حل تمرین هیدرولوژی کاربردی امین علیزاده

دانلود حل تمرین هیدرولوژی کاربردی امین علیزاده دانلود پایان نامه طراحی و ساختار و راه اندازی خطوط انتقال قدرت GIL

دانلود پایان نامه طراحی و ساختار و راه اندازی خطوط انتقال قدرت GIL دانلود نرم افزار Resistor Color Code Calculator 2.4 + آموزش نصب

دانلود نرم افزار Resistor Color Code Calculator 2.4 + آموزش نصب دانلود نمونه سوالات آزمون استخدامی آموزش و پرورش

دانلود نمونه سوالات آزمون استخدامی آموزش و پرورش دانلود حل المسائل انتقال جرم تریبال Treybal

دانلود حل المسائل انتقال جرم تریبال Treybal دانلود گزارش کارآموزی پست 20 کیلو ولت

دانلود گزارش کارآموزی پست 20 کیلو ولت دانلود پایان نامه جایابی بهینه خازن در سیستم های قدرت با منابع تولید پراکنده DG

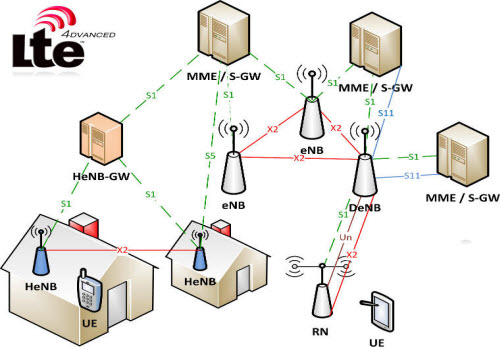

دانلود پایان نامه جایابی بهینه خازن در سیستم های قدرت با منابع تولید پراکنده DG دانلود پایان نامه شبکه های LTE

دانلود پایان نامه شبکه های LTE  دانلود حل المسائل کتاب ماشین های الکتریکی کراوس

دانلود حل المسائل کتاب ماشین های الکتریکی کراوس دانلود پروژه پست های فشارقوی

دانلود پروژه پست های فشارقوی دانلود پایان نامه ارتباط مستقیم امن کوانتومی با هدف بهبود عملکرد

دانلود پایان نامه ارتباط مستقیم امن کوانتومی با هدف بهبود عملکرد دانلود گزارش کار آموزی پیمانکاری توزیع برق

دانلود گزارش کار آموزی پیمانکاری توزیع برق دانلود پروژه مدلسازی و شبیه سازی توربین بادی مجهز به DFIG و STATCOM

دانلود پروژه مدلسازی و شبیه سازی توربین بادی مجهز به DFIG و STATCOM دانلود نمونه سوالات استخدامی کارشناس امور اداری تامین اجتماعی

دانلود نمونه سوالات استخدامی کارشناس امور اداری تامین اجتماعی دانلود پروژه ساخت کنتور آب هوشمند با avr

دانلود پروژه ساخت کنتور آب هوشمند با avr دانلود جزوه ساختمان گسسته کارشناسی ارشد

دانلود جزوه ساختمان گسسته کارشناسی ارشد دانلود گزارش کارآموزی برق در کارخانه سیمان

دانلود گزارش کارآموزی برق در کارخانه سیمان دانلود حل تمرین شیمی آلی ولهارد ویرایش ششم

دانلود حل تمرین شیمی آلی ولهارد ویرایش ششم دانلود پروژه کاربردهای مختلف انرژی خورشیدی

دانلود پروژه کاربردهای مختلف انرژی خورشیدی دانلود پروژه الهام و برداشت از مفاهیم بنیادی معماری ایران

دانلود پروژه الهام و برداشت از مفاهیم بنیادی معماری ایران دانلود حل تمرین کتاب اقتصاد سنجی بالتاجی ویرایش دوم

دانلود حل تمرین کتاب اقتصاد سنجی بالتاجی ویرایش دوم دانلود حل المسائل کتاب اقتصاد مهندسی ویلیام سولیوان ویرایش پانزدهم

دانلود حل المسائل کتاب اقتصاد مهندسی ویلیام سولیوان ویرایش پانزدهم دانلود جزوه الکترونیک قدرت 1

دانلود جزوه الکترونیک قدرت 1 دانلود پایان نامه موتورهای خطی القایی

دانلود پایان نامه موتورهای خطی القایی دانلود پروژه Flash برای درس گرافیک و محیط های چندرسانه ای

دانلود پروژه Flash برای درس گرافیک و محیط های چندرسانه ای دانلود مقاله فرهنگ ایثار و شهادت در جامعه

دانلود مقاله فرهنگ ایثار و شهادت در جامعه دانلود حل تمرین کتاب مدارات مجتمع آنالوگ گری

دانلود حل تمرین کتاب مدارات مجتمع آنالوگ گری دانلود پروژه سیستم تعلیق خودرو برای یک چرخ

دانلود پروژه سیستم تعلیق خودرو برای یک چرخ حل المسائل کتاب مهندسی شیمی نایف قاسم موازنه مواد و انرژی NAYEF GHASEM

حل المسائل کتاب مهندسی شیمی نایف قاسم موازنه مواد و انرژی NAYEF GHASEM حل المسائل کتاب مخابرات فیبر نوری جوزف پالایس ویرایش پنجم JOSEPH PALAIS

حل المسائل کتاب مخابرات فیبر نوری جوزف پالایس ویرایش پنجم JOSEPH PALAIS دانلود پایان نامه تشخیص بن بست در سیستمهای توزیع شده

دانلود پایان نامه تشخیص بن بست در سیستمهای توزیع شده حل المسائل کتاب مکانیک آماری پتریا ویرایش چهارم Statistical Mechanics Pathria

حل المسائل کتاب مکانیک آماری پتریا ویرایش چهارم Statistical Mechanics Pathria