عنوان پروژه : پروژه حاکمیت امنیت اطلاعات در رایانش ابری

محاسبات ابری به گونه ای سیستم های توزیع شده و موازی اطلاق می گردد که مجموعه ای از کامپیوترهای مجازی را که به یکدیگر متصل هستند شامل می شود. این کامپیوترها به طور پویا عرضه شده و بعنوان یک یا چند منبع محاسباتی یکپارچه بر اساس توافقات سطح سرویس دیده می شوند و این توافقات در طول مذاکرات سرویس دهندگان و مصرف کنندگان برقرار می گردند. محاسبات ابری سعی دارد ایجاد پویای نسل جدیدی از مراکز داده ای را، با ارائه کردن سرویس ها و خدمات در ماشین های مجازی شبکه شده به صورت پویا، بگونه ای ممکن سازد که کاربران بتوانند از هر جایی از دنیا به برنامه های کاربردی دسترسی داشته باشند.

محاسبات ابری میتواند با کمک ماشین های مجازی شبکه شده، بعنوان یک روش جدید برای ایجاد پویای نسل جدید مراکز داده مورد توجه قرار گیرد. بدین ترتیب، دنیای محاسبات به سرعت به سمت توسعه نرم افزارهایی پیش می رود که به جای اجرا بر روی کامپیوترهای منفرد، بعنوان یک سرویس در دسترس میلیون ها مصرف کننده قرار میگیرند. سیر تکاملی محاسبات ابری بگونه ای است که میتوان آن را پس از آب، برق، گاز و تلفن بعنوان عنصر اساسی پنجم فرض نمود. در چنین حالتی، کاربران سعی میکنند بر اساس نیازهایشان و بدون توجه به اینکه یک سرویس در کجا قرار دارد و یا چگونه تحویل داده میشود، به آن دسترسی یابند.

فهرست مطالب :

معرفی رایانش ابری

برنامه ریزی استراتژیک سیستم های اطلاعاتی

راه حل های امنیت اطلاعات

اجزای سیاست های امنیت اطلاعات

ذخیره سازی در ابر

نگرانی های امنیتی در انتخاب عرضه کننده خدمات ابری

قوانین مربوط به دسترسی کاربران

نظم و قانون پذیری

محل داده ها

تفکیک کردن داده های مشتریان مختلف

قابلیت بازیابی

برقراری امکان تحقیق و رسیدگی

تداوم پذیری

برنامه ریزی برای امنیت سیستم های اطلاعاتی

دانلود پروژه در ادامه ....

حل المسائل کتاب اصول مهندسی ژئوتکنیک براجا داس ویرایش نهم Braja Das

حل المسائل کتاب اصول مهندسی ژئوتکنیک براجا داس ویرایش نهم Braja Das حل المسائل کتاب LMI در سیستم های کنترل گوانگ رن دوانگ Guang Ren Duan

حل المسائل کتاب LMI در سیستم های کنترل گوانگ رن دوانگ Guang Ren Duan حل المسائل کتاب مبانی انتقال تکانه و گرما و جرم جیمز ولتی ویرایش هفتم James Welty

حل المسائل کتاب مبانی انتقال تکانه و گرما و جرم جیمز ولتی ویرایش هفتم James Welty حل المسائل کتاب پردازش سیگنال دیجیتال با متلب وینای اینگل و جان پراکیس ویرایش چهارم Vinay Ingle

حل المسائل کتاب پردازش سیگنال دیجیتال با متلب وینای اینگل و جان پراکیس ویرایش چهارم Vinay Ingle حل المسائل کتاب پردازش سیگنال دیجیتال جان پروکیس و دیمیتریس مانولاکیس ویرایش پنجم John Proakis

حل المسائل کتاب پردازش سیگنال دیجیتال جان پروکیس و دیمیتریس مانولاکیس ویرایش پنجم John Proakis حل المسائل کتاب استاتیک مایکل پلشا و گری ویرایش اول Michael Plesha

حل المسائل کتاب استاتیک مایکل پلشا و گری ویرایش اول Michael Plesha حل المسائل کتاب ارتباطات الکترونیکی مدرن جفری بیزلی ویرایش نهم Jeffrey Beasley

حل المسائل کتاب ارتباطات الکترونیکی مدرن جفری بیزلی ویرایش نهم Jeffrey Beasley حل المسائل کتاب دینامیک گری Dynamics Gary

حل المسائل کتاب دینامیک گری Dynamics Gary حل المسائل کتاب ترمودینامیک مهندسی شیمی ریچارد الیوت و کارل لیرا ویرایش دوم Richard Elliott

حل المسائل کتاب ترمودینامیک مهندسی شیمی ریچارد الیوت و کارل لیرا ویرایش دوم Richard Elliott حل المسائل کتاب انتقال حرارت و مکانیک سیالات جی چین هان و لزلی رایت ویرایش اول Je Chin Han

حل المسائل کتاب انتقال حرارت و مکانیک سیالات جی چین هان و لزلی رایت ویرایش اول Je Chin Han حل المسائل کتاب رباتیک سعید نیکو ویرایش سوم Robotics Saeed Niku

حل المسائل کتاب رباتیک سعید نیکو ویرایش سوم Robotics Saeed Niku حل المسائل کتاب ارتباطات ماهواره ای تیموتی پرت و چارلز بوستیان ویرایش دوم Timothy Pratt

حل المسائل کتاب ارتباطات ماهواره ای تیموتی پرت و چارلز بوستیان ویرایش دوم Timothy Pratt حل المسائل کتاب رباتیک سعید بنجامین نیکو ویرایش دوم Robotics Saeed Niku

حل المسائل کتاب رباتیک سعید بنجامین نیکو ویرایش دوم Robotics Saeed Niku حل المسائل کتاب آنالیز مختلط دنیس زیل و پاتریک شاناهان ویرایش سوم Dennis Zill

حل المسائل کتاب آنالیز مختلط دنیس زیل و پاتریک شاناهان ویرایش سوم Dennis Zill حل المسائل کتاب مدیریت عملیات دن رید و نادا ساندرز ویرایش پنجم Dan Reid

حل المسائل کتاب مدیریت عملیات دن رید و نادا ساندرز ویرایش پنجم Dan Reid حل المسائل کتاب معادلات دیفرانسیل و مسائل مقدار مرزی دیپریما و بویس ویرایش یازدهم William Boyce

حل المسائل کتاب معادلات دیفرانسیل و مسائل مقدار مرزی دیپریما و بویس ویرایش یازدهم William Boyce حل المسائل کتاب معادلات دیفرانسیل و مسائل مقدار مرزی دیپریما و بویس ویرایش نهم William Boyce

حل المسائل کتاب معادلات دیفرانسیل و مسائل مقدار مرزی دیپریما و بویس ویرایش نهم William Boyce حل المسائل کتاب معادلات دیفرانسیل و مسائل مقدار مرزی دیپریما و بویس ویرایش دهم William Boyce

حل المسائل کتاب معادلات دیفرانسیل و مسائل مقدار مرزی دیپریما و بویس ویرایش دهم William Boyce حل المسائل کتاب روش اجزای محدود در مهندسی رائو ویرایش ششم Singiresu Rao

حل المسائل کتاب روش اجزای محدود در مهندسی رائو ویرایش ششم Singiresu Rao حل المسائل کتاب ریاضیات ضروری برای تحلیل اقتصادی کنات سیدسایتر ویرایش چهارم Knut Sydsaeter

حل المسائل کتاب ریاضیات ضروری برای تحلیل اقتصادی کنات سیدسایتر ویرایش چهارم Knut Sydsaeter حل المسائل کتاب ارتعاشات مهندسی دانیل اینمن ویرایش سوم Daniel Inman

حل المسائل کتاب ارتعاشات مهندسی دانیل اینمن ویرایش سوم Daniel Inman حل المسائل کتاب ریاضیات گسسته ریچارد جانسونباگ ویرایش هشتم Richard Johnsonbaugh

حل المسائل کتاب ریاضیات گسسته ریچارد جانسونباگ ویرایش هشتم Richard Johnsonbaugh حل المسائل کتاب روشهای عددی برای مهندسان و دانشمندان آموس گیلات Amos Gilat

حل المسائل کتاب روشهای عددی برای مهندسان و دانشمندان آموس گیلات Amos Gilat حل المسائل کتاب دیفرانسیل و انتگرال اقتصاد رایموند بارنت و مایچل زیگلر ویرایش چهاردهم Raymond Barnett

حل المسائل کتاب دیفرانسیل و انتگرال اقتصاد رایموند بارنت و مایچل زیگلر ویرایش چهاردهم Raymond Barnett حل المسائل کتاب احتراق استفان ترنز ویرایش سوم Stephen Turns

حل المسائل کتاب احتراق استفان ترنز ویرایش سوم Stephen Turns حل المسائل کتاب ترمودینامیک استفان ترنز ویرایش دوم Stephen Turns

حل المسائل کتاب ترمودینامیک استفان ترنز ویرایش دوم Stephen Turns حل المسائل آنالیز و طراحی سامانه رادار با استفاده از متلب باسم ماحافزا Bassem Mahafza

حل المسائل آنالیز و طراحی سامانه رادار با استفاده از متلب باسم ماحافزا Bassem Mahafza حل المسائل کتاب واحدهای عملیاتی و فرآیندی در مهندسی محیط زیست تام رینولدز Tom Reynolds

حل المسائل کتاب واحدهای عملیاتی و فرآیندی در مهندسی محیط زیست تام رینولدز Tom Reynolds حل المسائل کتاب اصول و روش های انرژی در مکانیک کاربردی ردی Reddy

حل المسائل کتاب اصول و روش های انرژی در مکانیک کاربردی ردی Reddy حل المسائل کتاب ترمودینامیک در علم مواد روبرت دهوف ویرایش دوم Robert DeHoff

حل المسائل کتاب ترمودینامیک در علم مواد روبرت دهوف ویرایش دوم Robert DeHoff حل المسائل کتاب متلب آموس گیلات ویرایش پنجم MATLAB Amos Gilat

حل المسائل کتاب متلب آموس گیلات ویرایش پنجم MATLAB Amos Gilat حل المسائل کتاب اقتصاد خرد رابرتاستیون پیندیک و دانیل رابینفیلد ویرایش هفتم Robert Pindyck

حل المسائل کتاب اقتصاد خرد رابرتاستیون پیندیک و دانیل رابینفیلد ویرایش هفتم Robert Pindyck حل المسائل کتاب متلب آموس گیلات ویرایش ششم MATLAB Amos Gilat

حل المسائل کتاب متلب آموس گیلات ویرایش ششم MATLAB Amos Gilat دانلود حل المسائل کتاب آنالیز اعداد مهندسی پرویز معین ویرایش دوم Parviz Moin

دانلود حل المسائل کتاب آنالیز اعداد مهندسی پرویز معین ویرایش دوم Parviz Moin حل المسائل کتاب ترانزیستورهای ماسفت یانیس تسیویدیس و کالین مک آندره ویرایش سوم Yannis Tsividis

حل المسائل کتاب ترانزیستورهای ماسفت یانیس تسیویدیس و کالین مک آندره ویرایش سوم Yannis Tsividis حل المسائل کتاب اقتصاد خرد رابرتاستیون پیندیک و دانیل رابینفیلد ویرایش هشتم Robert Pindyck

حل المسائل کتاب اقتصاد خرد رابرتاستیون پیندیک و دانیل رابینفیلد ویرایش هشتم Robert Pindyck حل المسائل کتاب مهندسی شیمی نایف قاسم موازنه مواد و انرژی NAYEF GHASEM

حل المسائل کتاب مهندسی شیمی نایف قاسم موازنه مواد و انرژی NAYEF GHASEM حل المسائل کتاب انتشار کاسلر انتقال جرم در سیستم های سیالی ویرایش سوم Cussler

حل المسائل کتاب انتشار کاسلر انتقال جرم در سیستم های سیالی ویرایش سوم Cussler حل المسائل کتاب مخابرات فیبر نوری جوزف پالایس ویرایش پنجم JOSEPH PALAIS

حل المسائل کتاب مخابرات فیبر نوری جوزف پالایس ویرایش پنجم JOSEPH PALAIS حل المسائل کتاب مکانیک آماری پتریا ویرایش سوم Statistical Mechanics Pathria

حل المسائل کتاب مکانیک آماری پتریا ویرایش سوم Statistical Mechanics Pathria دانلود حل المسائل ریاضی عمومی ایساک مارون جلد دوم

دانلود حل المسائل ریاضی عمومی ایساک مارون جلد دوم دانلود جزوه دستورهای شناسایی سیستم در نرم افزار متلب

دانلود جزوه دستورهای شناسایی سیستم در نرم افزار متلب ترانسفورماتور تک فاز و آزمایشات مربوط به آن

ترانسفورماتور تک فاز و آزمایشات مربوط به آن دانلود پایان نامه قابلیت اطمینان ریکلوزر و بررسی مسائل فنی و اقتصادی آن

دانلود پایان نامه قابلیت اطمینان ریکلوزر و بررسی مسائل فنی و اقتصادی آن دانلود حل تمرین تئوری آنتن ها بالانیس ویرایش سوم

دانلود حل تمرین تئوری آنتن ها بالانیس ویرایش سوم دانلود مجموعه چک لیست های ایمنی در کارگاه ها

دانلود مجموعه چک لیست های ایمنی در کارگاه ها دانلود پایان نامه سیستم mppt مجموعه ای از سلول خورشیدی به روش PSO

دانلود پایان نامه سیستم mppt مجموعه ای از سلول خورشیدی به روش PSO دانلود نرم افزار Resistor Color Code Calculator 2.4 + آموزش نصب

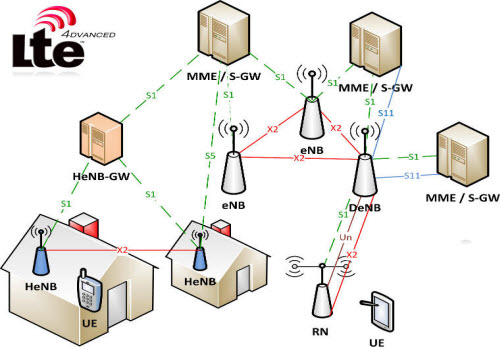

دانلود نرم افزار Resistor Color Code Calculator 2.4 + آموزش نصب دانلود پایان نامه شبکه های LTE

دانلود پایان نامه شبکه های LTE  دانلود حل تمرین کتاب معماری پترسون ویرایش 4

دانلود حل تمرین کتاب معماری پترسون ویرایش 4 دانلود جزوه الکترونیک قدرت ۲

دانلود جزوه الکترونیک قدرت ۲ دانلود حل المسائل فیزیک آماری میدان مهران کاردار

دانلود حل المسائل فیزیک آماری میدان مهران کاردار دانلود حل المسائل کتاب ماشین های الکتریکی کراوس

دانلود حل المسائل کتاب ماشین های الکتریکی کراوس دانلود گزارش کار آموزی پیمانکاری توزیع برق

دانلود گزارش کار آموزی پیمانکاری توزیع برق دانلود حل تمرین هیدرولوژی کاربردی امین علیزاده

دانلود حل تمرین هیدرولوژی کاربردی امین علیزاده دانلود گزارش کارآموزی برق در کارخانه سیمان

دانلود گزارش کارآموزی برق در کارخانه سیمان دانلود گزارش کارآموزی پست 20 کیلو ولت

دانلود گزارش کارآموزی پست 20 کیلو ولت دانلود گزارش کار آزمایشگاه دیجیتال

دانلود گزارش کار آزمایشگاه دیجیتال دانلود پایان نامه توسعه ی فیزیکی شهر پردنجان

دانلود پایان نامه توسعه ی فیزیکی شهر پردنجان دانلود پایان نامه بازیابی تصاویر بر اساس محتوا

دانلود پایان نامه بازیابی تصاویر بر اساس محتوا دانلود پایان نامه امنیت و پروتکل های مسیریابی شبکه های موردی (ادهاک)

دانلود پایان نامه امنیت و پروتکل های مسیریابی شبکه های موردی (ادهاک) دانلود پایان نامه تحلیل و حفاظت توربین های بادی و کنترل توان تولیدی نیروگاه بادی

دانلود پایان نامه تحلیل و حفاظت توربین های بادی و کنترل توان تولیدی نیروگاه بادی دانلود نرم افزار و شبیه ساز مدارات کنتاکتوری CADe_SIMU

دانلود نرم افزار و شبیه ساز مدارات کنتاکتوری CADe_SIMU دانلود گزارشکار آزمایشگاه الکترونیک صنعتی

دانلود گزارشکار آزمایشگاه الکترونیک صنعتی دانلود مقاله ماشین های شمع کوب مهندسی مکانیک

دانلود مقاله ماشین های شمع کوب مهندسی مکانیک دانلود مقاله بودجه و پروژه های عمرانی

دانلود مقاله بودجه و پروژه های عمرانی دانلود پایان نامه طراحی و ساختار و راه اندازی خطوط انتقال قدرت GIL

دانلود پایان نامه طراحی و ساختار و راه اندازی خطوط انتقال قدرت GIL دانلود پروژه انواع مقره و تاثیر آلودگی بر رو ی آنها

دانلود پروژه انواع مقره و تاثیر آلودگی بر رو ی آنها دانلود پایان نامه جایابی بهینه خازن در سیستم های قدرت با منابع تولید پراکنده DG

دانلود پایان نامه جایابی بهینه خازن در سیستم های قدرت با منابع تولید پراکنده DG دانلود حل المسائل و حل تمرین

دانلود حل المسائل و حل تمرین دانلود پایان نامه نیروگاه جزر و مدی و انرژی دریا

دانلود پایان نامه نیروگاه جزر و مدی و انرژی دریا دانلود پروژه خازن گذاری در پست های مخابرات و شبیه سازی با DIgSILENT

دانلود پروژه خازن گذاری در پست های مخابرات و شبیه سازی با DIgSILENT دانلود پروژه معرفی و شبيه سازي انواع ادوات FACTS

دانلود پروژه معرفی و شبيه سازي انواع ادوات FACTS  دانلود پروژه نقش فناوری نانو در صنایع غذایی

دانلود پروژه نقش فناوری نانو در صنایع غذایی دانلود حل تمرین ارتعاشات مکانیکی رائو ویرایش پنجم

دانلود حل تمرین ارتعاشات مکانیکی رائو ویرایش پنجم دانلود پروژه رفتار ماشین القایی روتور سیم بندی شده کنترل شده با PWM

دانلود پروژه رفتار ماشین القایی روتور سیم بندی شده کنترل شده با PWM دانلود حل تمرین میدان و امواج الکترومغناطیسی چنگ ویرایش دوم

دانلود حل تمرین میدان و امواج الکترومغناطیسی چنگ ویرایش دوم دانلود پروژه کارشناسی رسم نمودار نایکوئیست یک سیستم LTI بر روی LCD گرافیکی

دانلود پروژه کارشناسی رسم نمودار نایکوئیست یک سیستم LTI بر روی LCD گرافیکی دانلود پایان نامه مقایسه افسردگی بین دانشجویان عادی و نابینا

دانلود پایان نامه مقایسه افسردگی بین دانشجویان عادی و نابینا دانلود قالب پاورپوینت طرح بسکتبال

دانلود قالب پاورپوینت طرح بسکتبال